¿Tienes un Mac? Asegúrate de qué no está infectado con Sparkle

Un par de nuevas vulnerabilidades de seguridad ha sido descubiertas en el framework utilizado por una amplia variedad de aplicaciones de Mac, dejándolas abiertas a ataques del tipo man-in-the-middle (MitM).

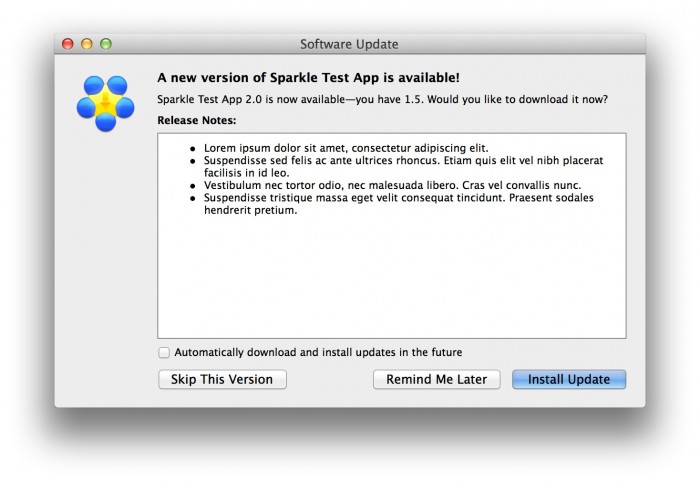

El marco en cuestión es Sparkle, presente en un gran número de aplicaciones para OS X de terceros, incluyendo Camtasia, uTorrent, Duet Display y Sketch, usado para facilitar las actualizaciones automáticas en segundo plano.

Sparkle es un software de código abierto disponible en GitHub bajo la licencia permisiva del MIT permisiva del Proyecto Sparkle con la ayuda de numerosos colaboradores. El framework es compatible con OS X, con las versiones desde la 10.7 a la 10.11 a través de Xcode.

Las vulnerabilidades de Sparkle, fueron descubiertas por Radek, un investigador de seguridad, a finales de enero y afectan a las aplicaciones para Mac que utilizan:

- Una versión obsoleta y vulnerable del framework de actualización de Sparkle.

- Un canal HTTP sin cifrar para recibir información desde los servidores de actualización.

Las vulnerabilidades de Sparkle afectan tanto a los equipos con Mac OS X Yosemite como a los ordenadores con OS X El Capitan.

A pesar de que el número real de aplicaciones afectadas no se conoce, Radek estima que el número podría ser "enorme".

Entre las aplicaciones afectadas están uTorrent (versión 1.8.7), Camtasia 2 (versión 2.10.4), Sketch (versión 3.5.1), y Duet Display (versión 1.5.2.4).

A pesar de que Sparkle ha proporcionado una solución para ambas vulnerabilidades en la actualización más reciente de Sparkle Updater, el parche no es tan fácil de instalar.

Además, el principal problema es que los desarrolladores que crearon sus aplicaciones están obligados a actualizar el framework de Sparkle dentro de sus aplicaciones.

Hasta que esto suceda, los usuarios que no estén seguros de si una aplicación en sus computadoras es segura, deben evitar las redes WiFi no seguras o como alternativa, utilizar una red privada virtual (VPN).